遅ればせながら、Apache Log4j(以後、Log4jと呼ぶ)の脆弱性について、本ブログサイトについて「影響なし」であることを報告します。

昨年2021年12月10日ごろにLog4jのゼロデイ脆弱性として公開されて、TVニュースでも報道されるという事態がありました。「ゼロデイ」というのは、脆弱性を対策したソフトウェアがリリースされる前の脆弱性ということです。つまり、無防備な状態で攻撃を受ける危険があるということです。

Log4jというのは、Javaベースのロギングユーティリティというソフトウェアです。その利用が広範に及び、企業のシステムでの利用やこれを利用したアプリケーションソフトウェアなどが多数に上ることから、その影響が甚大ということで報道にまで至ったということです。

どんな脆弱性かというと、リモートから細工した文字列を送信し、Log4jがログとして記録することで任意のコードを実行する可能性がある、というものです。実際の攻撃方法は、検索すれば解説記事がいくつも出てきますのでそちらを参照ください。

さくらレンタルサーバーについて

本ブログはさくらインターネット株式会社 のレンタルサーバーを利用しています。レンタルサーバー自身は2021年12月17日に「【重要】Apache Log4j ライブラリの脆弱性における当社サービスへの影響について」というお知らせが公開されています。

それによると「CVE-2021-4422」(今回の脆弱性)、「CVE-2021-45046」に対して、すべてのサービスについて「影響なし」となっていました。

また、利用者(会員)側の対応要否についても記載あり、本ブログは以下を利用しており、すべて対応不要となっていました。

| さくらのサービス | 対応要否 |

|---|---|

| さくらのレンタルサーバー | 不要 |

| さくらのメールボックス | 不要 |

| ドメイン・SSL | 不要 |

| 会員メニュー | 不要 |

WordPressについて

本ブログはCMSとして「WordPress」を使用しています。WordPressはPHPで開発されており、Javaは使用されていないとのことです。

WordPressのバージョン 5.8.3(2021/1/10時点)で最新化しています。

WordPressプラグインについて

本ブログで使用しているプラグインは以下の通りです。現時点で最新化しています。これらのプラグインによる脆弱性は確認されていません。今回の脆弱性の点検をきっかけにインストール済みで未使用のプラグインについては、すべて削除しました。

| プラグイン | バージョン(2022/1/10時点) |

|---|---|

| ads-WpSiteCount | 2.18 |

| Advanced Editor Tools | 5.6.0 |

| Contact Form 7 | 5.5.3 |

| Facebook自動投稿不具合修正プラグイン | 0.1 |

| Google XML Sitemaps | 4.1.1 |

| Jetpack | 10.4 |

| PDF Embedder | 4.6.4 |

| PS Auto Sitemap | 1.1.9 |

| SAKURA RS WP SSL | 1.4.0 |

| Simple 301 Redirects | 2.0.6 |

| Site Kit by Google | 1.48.1 |

| Slimstat Analytics | 4.8.8.1 |

| TS Webfonts for SAKURA RS | 3.1.0 |

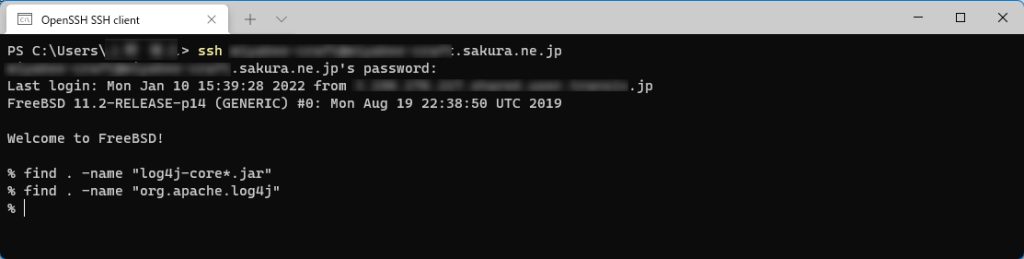

本ブログサイトの自己点検

上述は導入システムおよび導入ソフトウェアの情報をもとにしたものです。本ブログサイトのファイルについても、自己点検を実施しました。

結果は、Log4jの脆弱性対象となるソフトウェアがないことを確認しました。

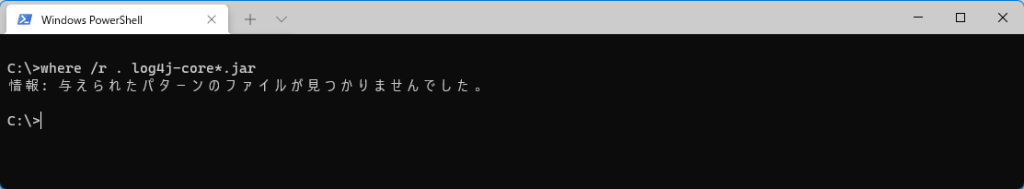

自作パソコンの自己点検

最後に自作パソコンにおけるファイルについて、自己点検を実施しました。

結果は、Log4jの脆弱性対象となるソフトウェアがないことを確認しました。

最後に

Log4jの脆弱性について確認した結果「影響なし」でした。

Log4jの脆弱性を機に本ブログサイトに関する点検を行うことができました。不要なプラグインの削除やreCAPTCHA(リキャプチャ)を導入しセキュリティ強化を行いました。

今後も継続的に本ブログサイトの点検を実施していきたいと思います。